XSS 2.0 Defacing

Es posible hace un deface con XSS?, es Posible Modificar el Index de una Pagina Web?

El Cross Site Scripting, no se limita a ventanas de advertencia, SI es posible modificar el index de una pagina web mediante el uso de JavaScript, existen muchas maneras de "inyectar" codigo.

Desde la comprension del el bug (wiki=xss); podemos separar dos campos fundamentales, primero el XSS puede ser persistente o afectar algun campo mal filtrado en la web.

Al inyectar frames/iframes, podemos insertar paginas webs ajenas mediante el bug xss ya que los tags html no son filtrados.

En el caso de XSS indirecto, "no persistente" podemos usar redirects o inyectar javascript directamente, el riesgo que esto implica es que un atacante mal intencionado, podria crear una situacion el cual envia un url (muchas veces encodeada), a los usuarios y administradores del website, permitiendo el robo de credenciales como cookies, phpsessions etc.

function pwn_sh3n(){

document.body.innerHTML = "pwned!";

}

pwn_sh3n();

return_result(pwn, "sh3n");

document.body.innerHTML = "pwned!";

}

pwn_sh3n();

return_result(pwn, "sh3n");

Caso Onlive #01 This is a Proof of Concept

Caso Onlive #01 This is a Proof of ConceptWebsite 2.0 = http://www.rpp.com.pe

Bug = multimedia.php?k= #This script alow html tags#

Date = 14/07/10

Reported = YES

Fixed = NO

POC = #An User Can Insert Maliciosus Code and Stole Admin/Users Credentials#

Live POC = http://bit.ly/9WTjnT

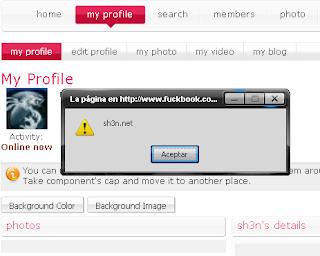

Website 2.0 = http://grou.ps

Bug = /Forums/Modules #Many modules allow html codes and js execution#

Date = 14/07/10

Reported = YES

Fixed = NO

POC = #An User Can Insert Maliciosus Code and Stole Admin/Users Credentials#

Live POC = http://grou.ps/sh3n/